| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | |||||

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| 10 | 11 | 12 | 13 | 14 | 15 | 16 |

| 17 | 18 | 19 | 20 | 21 | 22 | 23 |

| 24 | 25 | 26 | 27 | 28 | 29 | 30 |

Tags

- 러스트

- 자바 개념

- 우분투

- 백준 러스트

- java

- 파이썬

- 데이터베이스

- 자바 기초

- 러스트 프로그래밍 공식 가이드

- Reversing

- Python challenge

- 러스트 예제

- 오라클

- data communication

- 운영체제

- Python

- C

- Operating System

- 데이터 통신

- 백준

- 파이썬 챌린지

- 파이썬 알고리즘

- 자바

- Database

- Rust

- OS

- 오라클DB

- 파이썬 첼린지

- 알고리즘

- ubuntu

Archives

- Today

- Total

IT’s Portfolio

[CodeEngn] Basic RCE Level 5 본문

728x90

반응형

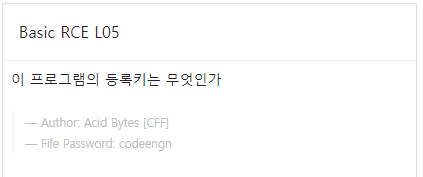

CodeEngn Basic RCE Level 5

프로그램을 x64dbg로 깐 후 메모리 맵을 살펴보니

UPX 패킹이 되어있음.

UPX 패커로 언패킹.

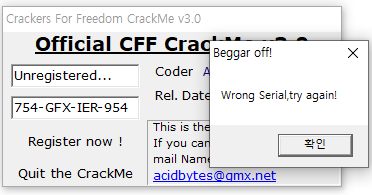

다시 x64dbg로 파일을 깐 후 등록키가 틀렸을 때 나오는 ‘Wrong Serial, try again!’ 문자열 찾기.

다음을 찾기 > 모든 모듈 > 문자열 참조

GFX-754-IER-954

CrackMe cracked successfully

구문을 보고 ‘GFX-754-IER-954’이 등록키인 것을 알 수 있다.

728x90

반응형

'Security Study > Wargame Explanation' 카테고리의 다른 글

| [Python Challenge] Level 1 풀이 (4) | 2019.11.19 |

|---|---|

| [Python Challenge] Level 0 풀이(Warming UP) (0) | 2019.11.19 |

| [CodeEngn] Basic RCE Level 4 (0) | 2019.10.25 |

| [CodeEngn] Basic RCE Level 3 (0) | 2019.10.17 |

| [CodeEngn] Basic RCE Level 2 (2) | 2019.10.13 |

Comments